Νωρίτερα αυτήν την εβδομάδα, μεταξύ όλων των άλλων καταστροφών της ενημερωμένης έκδοσης κώδικα, η Microsoft δημοσίευσε λεπτομέρειες σχετικά με μια ευπάθεια (MS15-034) που επηρεάζει τη στοίβα HTTP των Windows.

Ακούγεται σαν ένα πρόβλημα που επηρεάζει μόνο τους διακομιστές των Windows, σωστά; Λάθος - πλήττει μια ολόκληρη γκάμα προϊόντων Windows, συμπεριλαμβανομένων επιφάνεια εργασίας εκδόσεις των Windows.

Ακολουθούν τέσσερις από τις πιο σημαντικές σημειώσεις σχετικά με αυτήν την ευπάθεια, για τις οποίες η Microsoft έχει ήδη προετοιμάσει μια ενημέρωση κώδικα.

1. Το πρόβλημα επηρεάζει συστήματα που δεν είναι διακομιστές ή ακόμη και εκτελούν IIS

Το HTTP.sys, το ευάλωτο στοιχείο των Windows σε αυτό το ζήτημα, είναι ένα πρόγραμμα οδήγησης συσκευής λειτουργίας πυρήνα που χρησιμοποιείται για την επεξεργασία αιτημάτων HTTP με υψηλή ταχύτητα. Οι υπηρεσίες IIS 6.0 και νεότερες εκδόσεις το χρησιμοποιούν, πράγμα που σημαίνει ότι είναι ένα προσάρτημα των Windows από το 2003. (Δεν έχουν τεκμηριωθεί όλα τα προγράμματα που λειτουργούν ως διακομιστές Web στα Windows, όπως τεκμηριώνεται αυτή η ανάρτηση από το 2011.)

Το πραγματικό πρόβλημα είναι ότι το HTTP.sys δεν υπάρχει μόνο στις εκδόσεις διακομιστή των Windows - υπάρχει επίσης στα Windows 7 και Windows 8 (και 8.1). Αυτό σημαίνει ότι τυχόν επιτραπέζια συστήματα που δεν επιδιορθώνονται επιμελώς είναι επίσης ευάλωτα σε αυτό το ζήτημα.

2. Είναι εύκολο να το εκμεταλλευτείτε

Η Microsoft ήταν σκόπιμα ασαφής σχετικά με το τι θα χρειαζόταν για να εκμεταλλευτεί αυτήν την ευπάθεια, λέγοντας ότι μόνο "ένα ειδικά κατασκευασμένο αίτημα HTTP" θα μπορούσε να χρησιμοποιηθεί για να το ενεργοποιήσει. Ο Mattias Geniar του παρόχου λύσεων φιλοξενίας Nucleus ισχυρίζεται ότι έχει εντοπίσει τα «πρώτα αποσπάσματα κώδικα εκμετάλλευσης» για το ζήτημα.

3. Αυτή η ποικιλία επιθέσεων έχει χρησιμοποιηθεί σε άλλους διακομιστές Web

Σύμφωνα με τον Geniar, η επίθεση μπορεί να εκτελεστεί στέλνοντας απλώς ένα αίτημα HTTP με κεφαλίδα αίτησης εύρους παραμόρφωσης, μια τεχνική που συνήθως χρησιμοποιείται για να επιτρέψει σε έναν κεντρικό υπολογιστή να ανακτήσει ένα τμήμα ενός αρχείου από έναν διακομιστή Web.

Το 2011, μια αόριστα παρόμοια επίθεση τεκμηριώθηκε για τον διακομιστή Web Apache HTTPD. Αυτή η ευπάθεια επιδιορθώθηκε αρκετά σύντομα και μια λύση (σημείωση: ολλανδικό κείμενο στη σελίδα) θα μπορούσε επίσης να εφαρμοστεί με την επεξεργασία του αρχείου .htaccess για έναν δεδομένο ιστότοπο. Ωστόσο, αυτή η επίθεση φέρεται να λειτουργεί σε συστήματα που δεν χρησιμοποιούν επίσημα διακομιστή Web, περιπλέκοντας τα πράγματα.

4. Μπορείτε εύκολα να ελέγξετε εάν είστε ευάλωτοι

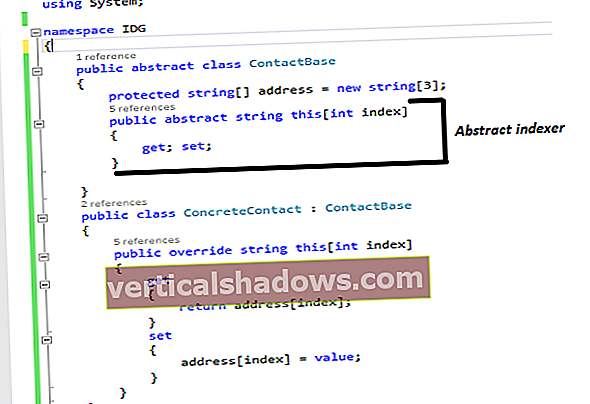

Τώρα για μερικά καλά νέα: Είναι σχετικά εύκολο να διαπιστώσετε εάν ένας διακομιστής με τον οποίο αντιμετωπίζετε έχει διορθωθεί ή όχι. Ο προγραμματιστής "Pavel" δημιούργησε έναν ιστότοπο (με κώδικα ανοιχτού κώδικα) που επιτρέπει σε οποιονδήποτε δημόσιο διακομιστή Web να δοκιμάζεται για την παρουσία του σφάλματος. Εάν το εργαλείο λέει οτιδήποτε άλλο εκτός από το "[domain] έχει διορθωθεί," καλύτερα να ενημερώσετε το εν λόγω σύστημα.

Κατώτατη γραμμή: Επιδιορθώστε εάν δεν το έχετε κάνει και να είστε προσεκτικοί σχετικά με το πώς αυτό το πρόβλημα μπορεί δυνητικά να επηρεάσει συστήματα που ποτέ δεν προορίζονταν να είναι διακομιστές.