Ακριβώς επειδή είναι στο GitHub δεν σημαίνει ότι είναι νόμιμο. Μια ομάδα κατασκοπείας με οικονομικά κίνητρα κάνει κατάχρηση ενός αποθετηρίου GitHub για επικοινωνίες C&C (εντολή και έλεγχος), προειδοποίησε η Trend Micro.

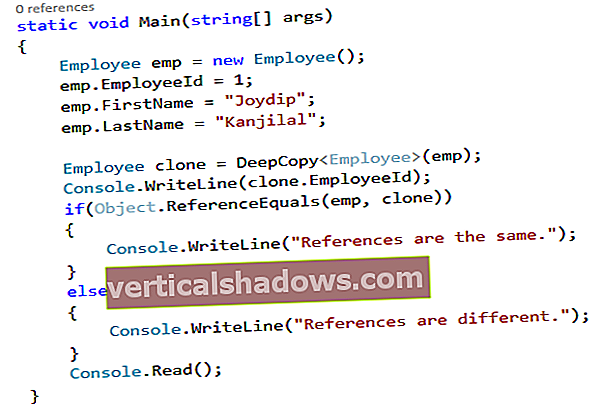

Οι ερευνητές βρήκαν ότι το κακόβουλο λογισμικό που χρησιμοποίησε η Winnti, μια ομάδα γνωστή κυρίως για τη στόχευση της διαδικτυακής βιομηχανίας τυχερών παιχνιδιών, συνδέθηκε με έναν λογαριασμό GitHub για να αποκτήσει την ακριβή τοποθεσία των διακομιστών C&C. Το κακόβουλο λογισμικό αναζήτησε μια σελίδα HTML που είναι αποθηκευμένη στο έργο GitHub για να αποκτήσει την κρυπτογραφημένη συμβολοσειρά που περιέχει τη διεύθυνση IP και τον αριθμό θύρας για τον διακομιστή C&C, έγραψε ο ερευνητής της Trend Micro Cedric Pernet στο ιστολόγιο TrendLabs Security Intelligence. Στη συνέχεια θα συνδεόταν με αυτήν τη διεύθυνση IP και τη θύρα για να λάβει περαιτέρω οδηγίες. Εφόσον η ομάδα διατηρεί ενημερωμένη τη σελίδα HTML με τις πιο πρόσφατες πληροφορίες τοποθεσίας, το κακόβουλο λογισμικό θα μπορούσε να βρει και να συνδεθεί με τον διακομιστή C&C.

Ο λογαριασμός GitHub περιείχε 14 διαφορετικά αρχεία HTML, όλα δημιουργημένα ως διαφορετικές φορές, με αναφορές σε σχεδόν δύο δωδεκάδες συνδυασμούς διεύθυνσης IP και αριθμού θύρας. Υπήρχαν 12 διευθύνσεις IP, αλλά οι εισβολείς περιστράφηκαν μεταξύ τριών διαφορετικών αριθμών θύρας: 53 (DNS), 80 (HTTP) και 443 (HTTPS). Η Trend Micro εξέτασε τις πρώτες και τελευταίες χρονικές σημάνσεις δέσμευσης στα αρχεία HTML για να διαπιστώσει ότι οι πληροφορίες διακομιστή C&C δημοσιεύονταν στο έργο από τις 17 Αυγούστου 2016 έως τις 12 Μαρτίου 2017.

Ο λογαριασμός GitHub δημιουργήθηκε τον Μάιο του 2016 και το μοναδικό αποθετήριο του, το κινητό-έργο-έργο, δημιουργήθηκε τον Ιούνιο του 2016. Το έργο φαίνεται να προέρχεται από μια άλλη γενική σελίδα GitHub. Η Trend Micro πιστεύει ότι ο λογαριασμός δημιουργήθηκε από τους ίδιους τους εισβολείς και δεν έχει παραβιαστεί από τον αρχικό του κάτοχο.

"Αποκαλύψαμε ιδιωτικά τα ευρήματά μας στο GitHub πριν από αυτήν τη δημοσίευση και συνεργαζόμαστε ενεργά μαζί τους για αυτήν την απειλή", δήλωσε ο Pernet. επικοινώνησε με το GitHub για περισσότερες πληροφορίες σχετικά με το έργο και θα ενημερώσει με τυχόν πρόσθετες λεπτομέρειες.

Το GitHub δεν είναι ξένο για κατάχρηση

Οι οργανισμοί ενδέχεται να μην είναι άμεσα ύποπτοι εάν βλέπουν πολλή κίνηση δικτύου για έναν λογαριασμό GitHub, κάτι που είναι καλό για το κακόβουλο λογισμικό. Κάνει επίσης την καμπάνια επίθεσης πιο ανθεκτική, δεδομένου ότι το κακόβουλο λογισμικό μπορεί πάντα να λαμβάνει τις πιο πρόσφατες πληροφορίες διακομιστή, ακόμη και αν ο αρχικός διακομιστής τερματιστεί με ενέργειες επιβολής του νόμου. Οι πληροφορίες διακομιστή δεν είναι κωδικοποιημένες στο κακόβουλο λογισμικό, οπότε θα είναι πιο δύσκολο για τους ερευνητές να βρουν διακομιστές C&C εάν συναντούν μόνο το κακόβουλο λογισμικό.

«Η κατάχρηση δημοφιλών πλατφορμών όπως το GitHub επιτρέπει σε απειλητικούς ηθοποιούς όπως το Winnti να διατηρήσουν την επιμονή του δικτύου μεταξύ των παραβιασμένων υπολογιστών και των διακομιστών τους, ενώ παραμένουν κάτω από το ραντάρ», δήλωσε ο Pernet.

Το GitHub έχει ειδοποιηθεί για το προβληματικό αποθετήριο, αλλά αυτή είναι μια δύσκολη περιοχή, καθώς ο ιστότοπος πρέπει να είναι προσεκτικός ως προς τον τρόπο με τον οποίο αντιδρά στις αναφορές κατάχρησης. Προφανώς δεν θέλει να χρησιμοποιηθεί ο ιστότοπός του από εγκληματίες για τη μετάδοση κακόβουλου λογισμικού ή για διάπραξη άλλων εγκλημάτων. Οι όροι παροχής υπηρεσιών του GitHub είναι πολύ σαφείς σχετικά με το εξής: "Δεν πρέπει να μεταδίδετε σκουλήκια ή ιούς ή κανένα κώδικα καταστροφικής φύσης."

Αλλά επίσης δεν θέλει να κλείσει τη νόμιμη έρευνα ασφάλειας ή την εκπαιδευτική ανάπτυξη. Ο πηγαίος κώδικας είναι ένα εργαλείο και δεν μπορεί να θεωρηθεί από μόνο του καλό ή κακό. Είναι η πρόθεση του ατόμου που χρησιμοποιεί τον κώδικα που τον καθιστά ευεργετικό, ως έρευνα ασφάλειας ή χρησιμοποιείται στην άμυνα ή κακόβουλο, ως μέρος μιας επίθεσης.

Ο πηγαίος κώδικας για το botnet Mirai, το τεράστιο botnet IoT πίσω από τη σειρά των καταστροφικών επιθέσεων άρνησης παροχής υπηρεσιών το περασμένο φθινόπωρο, βρίσκεται στο GitHub. Στην πραγματικότητα, πολλά έργα του GitHub φιλοξενούν τον πηγαίο κώδικα Mirai και το καθένα επισημαίνεται ως προοριζόμενο για "Έρευνα / IoC [Δείκτες συμβιβασμού] Στόχοι ανάπτυξης."

Αυτή η προειδοποίηση φαίνεται να είναι αρκετή για το GitHub να μην αγγίζει το έργο, αν και οποιοσδήποτε μπορεί τώρα να χρησιμοποιήσει τον κώδικα και να δημιουργήσει ένα νέο botnet. Η εταιρεία δεν εξαρτάται από τη λήψη αποφάσεών της σχετικά με την πιθανότητα κατάχρησης του πηγαίου κώδικα, ειδικά σε περιπτώσεις όπου ο πηγαίος κώδικας πρέπει πρώτα να μεταφορτωθεί, να μεταγλωττιστεί και να διαμορφωθεί εκ νέου για να χρησιμοποιηθεί κακόβουλα. Ακόμα και τότε, δεν σαρώνει ούτε παρακολουθεί αποθετήρια που αναζητούν έργα που χρησιμοποιούνται ενεργά με επιβλαβή τρόπο. Το GitHub ερευνά και ενεργεί βάσει αναφορών από χρήστες.

Το ίδιο σκεπτικό ισχύει για τα έργα ransomware EDA2 και Hidden Tear. Αρχικά δημιουργήθηκαν ως εκπαιδευτικά αποδεικτικά έννοιας και δημοσιεύτηκαν στο GitHub, αλλά από τότε, οι παραλλαγές του κώδικα έχουν χρησιμοποιηθεί σε επιθέσεις ransomware εναντίον επιχειρήσεων.

Οι Οδηγίες κοινότητας έχουν λίγο περισσότερη εικόνα για το πώς το GitHub αξιολογεί πιθανά προβληματικά έργα: "Η συμμετοχή σε μια κοινότητα περιλαμβάνει τη μη εκμετάλλευση άλλων μελών της κοινότητας. Δεν επιτρέπουμε σε κανέναν να χρησιμοποιήσει την πλατφόρμα μας για εκμετάλλευση παράδοσης, όπως φιλοξενία κακόβουλων προγραμμάτων εκτελέσιμα ή ως υποδομή επίθεσης, για παράδειγμα οργανώνοντας επιθέσεις άρνησης υπηρεσίας ή διαχείριση διακομιστών εντολών και ελέγχου. Σημειώστε, ωστόσο, ότι δεν απαγορεύουμε τη δημοσίευση πηγαίου κώδικα που θα μπορούσε να χρησιμοποιηθεί για την ανάπτυξη κακόβουλου λογισμικού ή εκμεταλλεύσεων, όπως η δημοσίευση και Η διανομή αυτού του πηγαίου κώδικα έχει εκπαιδευτική αξία και παρέχει καθαρό όφελος στην κοινότητα ασφαλείας. "

Οι εγκληματίες του κυβερνοχώρου βασίζονται εδώ και πολύ καιρό σε γνωστές διαδικτυακές υπηρεσίες για να φιλοξενήσουν κακόβουλο λογισμικό για να εξαπατήσουν τα θύματα, να εκτελέσουν διακομιστές εντολών και ελέγχου ή να κρύψουν τις κακόβουλες δραστηριότητές τους από άμυνα ασφαλείας. Οι spammers έχουν χρησιμοποιήσει συντομευτές διευθύνσεων URL για να ανακατευθύνουν τα θύματα σε δύσκολους και κακόβουλους ιστότοπους και οι εισβολείς έχουν χρησιμοποιήσει τα Έγγραφα Google ή το Dropbox για τη δημιουργία σελίδων ηλεκτρονικού ψαρέματος. Η κατάχρηση νόμιμων υπηρεσιών καθιστά δύσκολο για τα θύματα να αναγνωρίσουν επιθέσεις, αλλά και για τους χειριστές ιστότοπων να καταλάβουν πώς να αποτρέψουν τους εγκληματίες από τη χρήση των πλατφορμών τους.